Mit dem „Onion Router“ gibt es kein Häuten der Zwiebel im Internet mehr: der User surft und ist durch mehrere Schichten geschützt (Bild: Photocase)

Karsten Loesing arbeitet an Tor - und wird in diesem Sommer dafür von Google gefördert (Bild: Pressestelle)

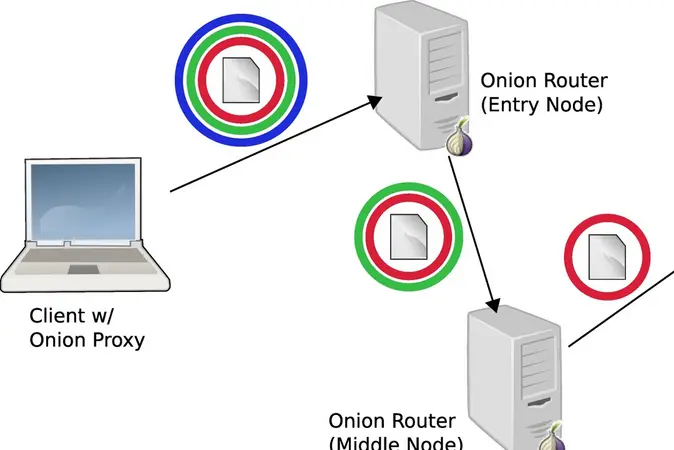

Die Funktionsweise von Tor in der Anfangsphase, die Anfrage an eine Seite wird über zwei Server umgeleitet, es kommt noch ein dritter hinzu. Der erste Server weiß nicht, wohin es geht, der letzte nicht, woher die Anfrage kommt.

Kein Häuten der Zwiebel

Viren, hölzerne Pferdchen und sonstige Spione. Dass man ohne Spuren zu hinterlassen durch das Internet surfen kann, gehört längst in das Reich der Märchen. Doch auch ohne solche Schädlinge ist beinahe jeder Schritt im Netz nachzuvollziehen, etwa durch die IP-Adresse, die jeden Computer identifizierbar macht. Jeden? Nein. Ein Anonymisierungsnetzwerk mit dem Namen „The Onion Router“ (Tor) verhindert den Nachvollzug, verspricht dem „User“, er könne wie ein Geist durch das Netz schweben. Und das ist beinahe todsicher. So weit, so schön für den User. Aber welche Konsequenzen hat das? Und wie funktioniert es genau?

Positive und negative Szenarien

Karsten Loesing, Mitarbeiter und Doktorand am Lehrstuhl für Praktische Informatik der Universität Bamberg, zeichnet gute und schlechte Szenarien, was mit Tor alles anzustellen ist. Die guten Szenarien: ein kritischer Journalist in Iran kann mithilfe von Tor internationale Seiten besuchen und sich informieren, er kann sogar selbst ein Forum erstellen und Beiträge posten. Ein Menschenrechtler in China kann auf Missstände hinweisen, ohne verfolgt werden zu können. Menschen in Deutschland mit – so die zynische Bezeichnung – „nicht gesellschaftsfähigen Krankheiten“ wie AIDS können sich sicher und anonym austauschen, ohne eine weitere Stigmatisierung fürchten zu müssen. Das gilt auch für Vergewaltigungsopfer. „Aber das ist nur die eine Seite der Medaille“, sagt Loesing. Die Kehrseite ist, dass sich natürlich auch Kriminelle, die im Internet ihren illegalen Aktivitäten nachgehen, über Anonymität im Netz freuen. Auch hier sind viele Fälle denkbar, etwa Wirtschaftsspionage oder einfach das Auskundschaften privater Daten von unbedarften Internetnutzern. Das gilt jedoch übrigens kaum für das File-Sharing, denn der Einsatz des „Zwiebel-Routers“ verlangsamt das Surfen doch merklich.

Aber was ist Tor denn nun? Ein Freifahrtsschein für böse Menschen, oder eine echte Chance für bedrohte Gutmenschen?

Die Funktionsweise des kostenfreien Open-Source-Projekts ist auch Laien verständlich, zumindest das grobe Prinzip, das genial einfach wirkt. Wenn ein Internetnutzer eine Seite, etwa google.de ansteuert, wird er normalerweise direkt mit dem anderen Server verbunden, der alle wichtigen Daten aufzeichnet. Benutzt der User Tor, wird er über drei weitere Server, die zum Teil im Ausland liegen können, umgeleitet. Der Clou: bereits der zweite Knotenpunkt weiß nicht mehr, woher das ursprüngliche Signal kam, er kennt nur die IP-Adresse des letzten Servers. Gleichermaßen erfährt erst der letzte Knotenpunkt in der Reihe, an wen die Anfrage gerichtet ist. Ein Nachvollzug wird so unmöglich gemacht, insgesamt arbeitet Tor mit nahezu 1000 Knotenpunkten: Es gibt kein Häuten der Zwiebel mehr.

Ähnlich funktioniert auch das Erstellen eigener Dienste und Blogs im Internet mithilfe von Tor. Karsten Loesing arbeitet im Rahmen seiner Doktorarbeit an diesen anonymen Diensten (hidden services), welche die Sicherheit für Nutzer erheblich erhöhen können. An Rendezvous-Punkten treffen sich die Benutzer, ohne eine direkte Verbindung einzugehen. Für bestimmte Berufsgruppen kann es, wie gesehen, lebenswichtig sein, dass Aktivitäten in Foren und sonstigen Diensten nicht nachzuvollziehen sind.

Soll Tor eingeschränkt werden?

Karsten Loesing ist ein Macher, für ihn geht es zunächst einmal darum, die Software zu verbessern, ganz im Sinne der Idee der Open-Source-Produkte wie etwa Linux. Dass er sich mit dem Projekt identifiziert, zeigt allein sein grünes T-Shirt, auf dem das Zwiebel-Logo von Tor prangt. Dennoch sieht er die ethischen Überlegungen, die ein anonymes Internet mit sich bringt. Loesing kann sich vorstellen, dass genau hier eine interdisziplinäre Zusammenarbeit möglich sein könnte, dass Informatiker und etwa Medienethiker in einen Diskurs eintreten, der die Gefahren und Chancen solcher Projekte abwägt. Aber natürlich verteidigt Loesing Tor in erster Linie: „Kriminelle haben ganz andere Möglichkeiten, sich Anonymität im Internet zu verschaffen. Etwa durch Identitätsdiebstahl im Zuge des Hackens von Rechnern oder durch die Verwendung gestohlener Handys. Leute, die Anonymität wirklich brauchen, können auf solche Mittel freilich nicht zurückgreifen.“

Auf die Frage, ob das anonyme Surfen nicht den Anschein des Unseriösen habe, („Sie haben doch nicht etwas zu verbergen?“), kann Loesing nur den Kopf schütteln. „Nicht nur die Zahl der User spricht Bände, auch die wissenschaftliche Auseinandersetzung nimmt stetig zu.“ Die heutige Gesetzgebung akzeptiert das Recht des Bürgers auf Anonymität zunehmend (Gesetz zur Regelung der Rahmenbedingungen für Informations- und Kommunikationsdienste), dennoch bleibt diese Frage hoch umstritten, es gibt immer wieder politische Bestrebungen, die Funktionsweise von Anonymisierungsnetzwerken einzuschränken und diese doch transparenter zu machen. Liberale Politiker wie die Rechtsexpertin der FDP, Sabine Leutheusser-Schnarrenberger, sehen eine solche Einschränkung oder gar ein Verbot freilich als weitere Beschneidung bürgerlicher Freiheit.

Stipendium von Google Summer of Code

Karsten Loesing kann gelassen sein, denn er hat mit seiner Arbeit Erfolg. Für seine Arbeit am Tor-Projekt bekam er für die Sommermonate ein Stipendium des „Google Summer of Code“, bei dem insgesamt weltweit 6200 Projekte eingereicht wurden, 900 bekamen den Zuschlag, davon nur vier Tor-Projekte. „Warum Google solche Projekte fördert, ist allerdings nicht ganz klar“, erzählt Loesing schmunzelnd, „aber vielleicht sind sie nur auf der Suche nach guten Leuten.“

Bei erfolgreicher Durchführung des Projekts erhält Loesing eine finanzielle Anerkennung von Google, aber ihm geht es mehr um die Kontakte, so ist sein Mentor kein geringerer als Tor-Chef Roger Dingledine. Loesing wurde auch prompt zu einer Konferenz eingeladen, auf der er sein Projekt vorstellen kann.

Was den jungen Informatiker noch auszeichnet: Ihm liegt viel am Stellenwert seiner Fakultät. Er freut sich, dass die recht kleine Informatikfakultät in Bamberg nicht zuletzt durch solche Projekte ihre internationale Konkurrenzfähigkeit erweist. Und er wünscht sich, dass Studierende auf das Projekt aufmerksam werden und mit an Bord gehen, etwa eine Diplomarbeit zu diesem Themenkomplex verfassen.

Dass es ethische Bedenken gibt, kann Karsten Loesing nicht ändern. Fast jede Technik kann neben ihrer eigentlichen Anwendung auch für schlechte Zwecke missbraucht werden. Das entschuldigt kein blindes Forschen und Entwickeln, aber das Bewusstsein für die Konsequenzen hat Loesing sehr stark. Hier liegt ein weiterer Vorteil einer geisteswissenschaftlich ausgerichteten Universität: Es gäbe genügend Fachleute vor Ort, die als „Korrektiv“ arbeiten, die sich in eine kritische Diskussion mit den Machern der Netzwerke begeben könnten. Hier ist noch vieles möglich, aber eines ist beinahe sicher: die Zwiebel kann nicht gehäutet werden.

Aber was ist im Internet schon sicher?

Weitere Informationen finden Sie zu

Tor [![]() hier...]

hier...]

Google Sumer of Code [![]() hier...] und zum Lehrstuhl für Praktische Informatik [1 target="_blank" extern>

hier...] und zum Lehrstuhl für Praktische Informatik [1 target="_blank" extern>![]() hier...]

hier...]